La biblioteca libtiff se ve afectada por tres vulnerabilidades pero desafortunadamente uno de ellos, seguido como CVE-2016-8331, sigue siendo sin parche

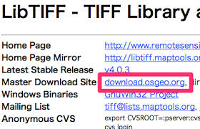

Libtiff es una biblioteca para leer y escribir archivos Tagged Image File Format (TIFF abreviado) y de acuerdo con los expertos de CISCO Talos se ve afectada por tres vulnerabilidades. Los bugs podrían ser explotadas por los hackers para hackear un sistema mediante el uso de imágenes trampas explosivas. La mala noticia es que sólo dos de los tres vulnerabilidades han sido corregidos.

Las vulnerabilidades afectan a la última versión 4.0.6, lanzado en septiembre.

- CVE-2016-5652 (TALOS-2016-0187) - libtiff TIFF2PDF Tablas de compresión JPEG Montón desbordamiento de búfer

- CVE-2016-8331 (TALOS-2.016-0.190) - libtiff FAX IFD Entrada de análisis Tipo Confusión

- CVE-2016-5875 (TALOS-2016 a 0205) - libtiff PixarLogDecode Montón de desbordamiento del búfer

El mensaje dice que la compañía encontró los errores en libtiff 4.0.6, lanzado en septiembre.

El libtiff FAX IFD Entrada de análisis Tipo Confusión afecta a las llamadas de código libtiff BadFaxLines específicas para los sistemas de fax, que podrían ser explotadas mediante el uso de una imagen específicamente diseñado que desencadena un error de falta de memoria límites, dando lugar a la ejecución remota de código. Esta vulnerabilidad está aún sin parchear.

"CVE-2016-8331 se produce durante el análisis y la manipulación de las imágenes TIFF utilizando el API libtiff que está presente en la construcción de serie. RFC 2306 define una serie campos utilizados en el formato TIFF para su uso específico en sistemas de fax que son totalmente compatibles con el libtiff biblioteca ". segun el análisis publicado por Cisco Talos. "La vulnerabilidad en el manejo de uno de estos campos, BadFaxLines, que puede resultar en una escritura en la memoria de los límites. Los atacantes pueden crear un archivo TIFF especialmente diseñado para aprovechar esta vulnerabilidad y ejecutar código arbitrario en los sistemas afectados ".

La CVE-2016-5652 es un desbordamiento del búfer de pila que se encuentra en la herramienta tiff2pdf. Los atacantes pueden explotar mediante el uso de un archivo diseñado que puede conducir al estrellarse biblioteca.

CVE-2016-5875 es un desbordamiento del búfer de pila que reside en la forma en que las imágenes comprimidad TIFF en API PixarLogDecode de libtiff.

"Para descomprimir los datos PixarLog comprimido en el interior de una imagen TIFF, libtiff utiliza la biblioteca de compresión zlib. En primer lugar, un buffer con los parámetros necesarios para ser pasado al Zlib se creó con una llamada a la función `PixarLogSetupDecode`. A finales de este buffer se utiliza cuando se llama a la función de biblioteca Zlib `inflate` que es responsable de la descompresión real. La aprobación de un búfer de tamaño insuficiente en el Zlib `inflate` función provoca un desbordamiento de pila que podrían ser potencialmente apalancado en la ejecución remota de código".

La vulnerabilidad fue reportada por Mathias Svensson, del equipo de seguridad de Google, por su parte el investigador Evan Rouault de SpatialSys publicó un arreglo en GitHub.

"TIFF ofrece soporte para múltiples algoritmos de compresión dentro de la propia imagen. Uno de estos es el algoritmo de compresión JPEG. Esta vulnerabilidad se presenta en el cálculo del tamaño de las imágenes del azulejo. Un archivo de imagen TIFF especialmente diseñado puede conducir a una escritura fuera de los límites y en última instancia a la ejecución remota de código. Un atacante que puede engañar a un usuario en el uso de esta utilidad con un documento TIFF hecho a mano puede provocar un desbordamiento de búfer basado en heap que da lugar a la ejecución remota de código ". Continúa el análisis.

Fecha actualización el 2017-6-18. Fecha publicación el 2016-10-28. Categoría: Seguridad. Autor: Oscar olg Mapa del sitio