Durante el mes de noviembre de 2016, un grupo cibercrimen ha comenzado el despliegue de una nueva familia de malware conocido como august, utilizado para la recolección de información

Los ladrones han utilizado august en ataques de phishing altamente orientados al servicio al cliente y personal de dirección en varios minoristas, según la firma de seguridad de Estados Unidos Proofpoint, el primero que descubrió los ataques y el malware august.

Esta técnica de apuntar a los representantes de atención al cliente también se ha observado en el mes pasado por los investigadores de seguridad de Trustwave, que dijeron haber visto a la banda de malware Carbanak utilizando el mismo método para infectar a dos empresas en el campo de los hospitales y de una cadena de restaurantes.

Los atacantes plantean los clientes como descontentos

De acuerdo con Proofpoint, detrás del malware august se encuentra un grupo de cibercrimen de larga duración y con experiencia seguido por el nombre en clave TA530.

Estos hackers han estado extremadamente ocupado en el último año, dirigiendose a ejecutivos de alto nivel con los correos electrónicos de phishing muy específicos, generalmente elaborado a partir de datos recogidos de LinkedIn y otras fuentes.

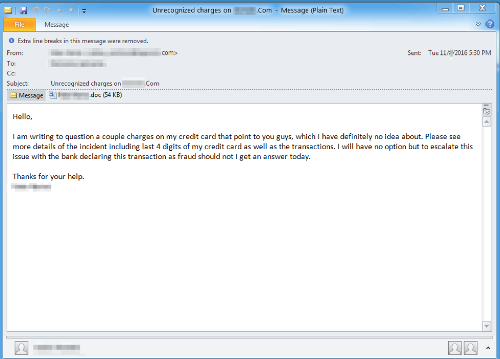

Para su campaña, TA530 ha estado utilizando el correo spam disfrazado de quejas de los clientes. Algunas de las líneas de asunto de correo electrónico aluden a errores en las órdenes, las cuales requieren representantes de atención al cliente para investigar el tema, que a menudo acaban de abrir los archivos adjuntos que reciben el correo electrónico.

Algunas de las líneas de asunto elaborados cleverely-son:

- cargos erróneos de [dominio del destinatario]

- [Dominio del destinatario] - Ayuda: Los productos que desaparecen de la compra antes de la salida

- [] Dominio de los destinatarios de apoyo: los productos desaparecen de la cesta durante la compra

- ¿Necesita ayuda con el fin de [dominio del destinatario]

- cargos duplicados en [dominio del destinatario]

Una muestra del correo electrónico clientes reciben también está incrustado a continuación.

En todos los casos, el archivo adjunto es un documento de Word que contiene una macro malicioso. El análisis de este archivo por investigadores Proofpoint mostró que la secuencia de comandos de macro, si se le permite ejecutar por la víctima engañado, sería ejecutar un script de PowerShell que descarga y "filelessly" carga el software malicioso en la memoria del ordenador de la víctima, sin guardar nada en el disco.

August emplea técnicas avanzadas de anti-detección

El malware august, a pesar de ser un Infostealer en la primera etapa de nivel bajo, utiliza algunas técnicas anti-detección muy avanzadas, algunas de las cuales fueron descubiertas sólo en los últimos tres meses.

La lista de técnicas anti-detección incluye la capacidad del software malicioso a escanear y la búsqueda de archivos abiertos recientemente, del número de procesos locales, los nombres de tareas, y consultas para la dirección IP de la víctima a través de la API-IP-Maxmind de geolocalización.

El papel de estos controles es detectar si el malware se ejecuta dentro de una máquina virtual o un ordenador real. Si las imágenes se encuentran menos de tres archivos abiertos, son muy pocos los procesos locales, nombres de las tareas insinuando herramientas de ingeniería inversa, o IPs asociadas a los centros de datos conocidos, el malware aborta la ejecución, llegando a la conclusión de que un investigador está tratando de analizarlo .

August es un Infostealer repleto de características de primera plataforma

Si estos controles resultan bien, la Infostealer august podría entrar en acción, y llevar a cabo una serie de acciones que incluyen:

- La búsqueda de extensiones de archivos específicos y la posibilidad de subir los archivos a su servidor de C & C.

- La búsqueda y el robo de información del monedero Bitcoin.

- La búsqueda y el robo de cookies y las contraseñas de los navegadores como Firefox y Chrome

- Buscar y robar las contraseñas de los clientes de correo como Thunderbird y Outlook.

- La búsqueda y el robo de credenciales de clientes FTP como SmartFTP, FileZilla, TotalCommander, WinSCP, y CoreFTP.

- Buscar y robar .RDP archivos de configuración (protocolo de escritorio remoto).

- La recopilación de información del sistema operativo local, como el identificador de hardware, el nombre del sistema operativo, y nombre de usuario.

Todos estos datos se envía a un comando y control (C & C) servidor remoto. Estos datos son accesibles a los miembros del grupo TA530 utilizando un panel de control basado en la Web.