Este nuevo ransomware Py CL esta siendo distribuido a través EITest en el RIG explotar kit

Desde el 25 de marzo, numerosos investigadores notaron que EITest estaba empujando a los visitantes a la plataforma explotar kit, que estaba distribuyendo este nuevo ransomware PyCL. Esto se hizo a través de sitios hackeados que redirigen al visitante a RIG, que luego tratar de explotar las vulnerabilidades en el equipo con el fin de instalar el ransomware.

De acuerdo con Kafeine, EITest distribuía tanto Cerber y PyCL al mismo tiempo. La distribución PyCL, sin embargo, sólo duró que un día.

Uno de los archivos contenidos en el instalador NSIS es un archivo llamado user.txt. Este archivo contiene la cadena xkwctmmh, que se envía al servidor de comando y control en cada petición. Por otra parte, también se utilizó esta misma cadena cuando David Martínez probó el ransomware.

Esto indica que este ransomware puede ser parte de un próximo RAAS o ransomware como servicio, en el que el nombre de usuario es el identificador de afiliado.

¿Cómo el PyCL ransomware cifra un ordenador?

El PyCL ransomware se distribuye como un instalador NSIS que contiene un paquete de Python que se utiliza para cifrar un ordenador y un tutorial sobre cómo pagar el rescate. PyCL también se comunica de nuevo al servidor de comando y control en cada etapa del proceso con el fin de proporcionar información de depuración / de estado para el desarrollador.

Cuando se ejecuta el instalador PyCL, los archivos del tutorial se extraerán en la carpeta %AppData\Roaming\How_Decrypt_My_Files\ y los componentes de Python se extraerán en la carpeta %AppData%\cl.

El instalador se conectará con el servidor de comando y control en 170.254.236.102/status/?status=IS&u=xkwctmmh&sub=1 seguido por el lanzamiento del ejecutable %AppData%\cl\cl.exe. Cl.exe es en realidad una secuencia de comandos de Python compilado en un archivo ejecutable, que comenzará a cifrar el ordenador.

PyCL primero comprobará si el usuario tiene privilegios de administrador, y si lo hacen, eliminará las instantáneas de volumen en el ordenador utilizando el comando: c:\windows\system32\vssadmin.exe delete shadows /all /quiet

A continuación, se conecta al servidor de nuevo C2 y envía una solicitud POST a http://170.254.236.102/init/ . Esta solicitud POST enviará la versión de Windows víctimas, si la víctima tiene privilegios administrativos, la resolución de la pantalla, la arquitectura del procesador, nombre del equipo, nombre de usuario y la dirección MAC del adaptador de red principal.

El servidor C2 responderá con una clave pública RSA-2048 de cifrado pública, una dirección de pago Bitcoin, el importe del rescate en bitcoins, y la cantidad en dólares de rescate. Esta información se guarda entonces en el public_key.txt archivos, btc_address.txt, btc_price.txt y usd_price.txt en la carpeta %AppData%\cl.

PyCL ahora va a generar una lista de archivos para cifrar y almacenar esta lista en la carpeta %AppData%\cl\filelist.txt. Cuando se genera la lista se saltará archivos que se encuentran en las siguientes carpetas: WINDIR, APPDATA, LOCALAPPDATA, ProgramData, ProgramFiles, PROGRAMW6432, $RECYCLE.BIN, and ProgramFiles(x86)

A continuación, cifrar cada archivo en esta lista con una clave única de cifrado AES-256 para cada archivo. La lista de archivos y su respectiva clave de descifrado se guarda entonces en un archivo con el nombre aleatorio en la carpeta CL. Este archivo se cifra a continuación, utilizando la clave de cifrado pública RSA-2048 que fue recibido previamente desde el servidor C2.

En este momento, debido a la forma se codifica el ransomware, los archivos originales NO se eliminan ! Así, mientras se crea una copia cifrada de los archivos, usted todavía tiene acceso a los archivos originales sin cifrar.

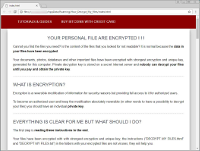

Cuando se haya completado, se creará un enlace en el escritorio llamado Cómo descifrar Mi Files.lnk que abre el Roaming\ archivo %AppData%\How_Decrypt_My_Files\. Este archivo contiene un tutorial sobre cómo pagar el rescate y obtener los archivos de nuevo. Una pequeña porción de esta nota de rescate puede verse a continuación.

Esta pantalla de bloqueo contendrá un temporizador de 4 días, su dirección bitcoin, y la cantidad del rescate. Si hace clic en el proceder al pago botón, se abrirá la nota de rescate desde el servidor C2. Mientras se ejecuta, esta pantalla de bloqueo será intermitente comprobar el servidor C2 para ver si el pago se ha hecho a su dirección bitcoin. Si se ha realizado un pago, se descifrará automáticamente los archivos en el ordenador.

Dado que este ransomware actualmente no borra los archivos originales, las que están infectadas no tienen que preocuparse de perder sus archivos. Si esto cambia, sin embargo, se examinará en profundidad el ransomware para la debilidad que puede ser explotado para descifrar los archivos de forma gratuita.

Archivos asociados con la PyCL ransomware

%AppData%\Roaming\cl\

%AppData%\Roaming\cl\API-MS-Win-Core-LocalRegistry-L1-1-0.dll

%AppData%\Roaming\cl\btc_address.txt

%AppData%\Roaming\cl\btc_price.txt

%AppData%\Roaming\cl\bz2.pyd

%AppData%\Roaming\cl\cl.exe

%AppData%\Roaming\cl\Crypto.Cipher._AES.pyd

%AppData%\Roaming\cl\Crypto.Cipher._DES.pyd

%AppData%\Roaming\cl\Crypto.Cipher._DES3.pyd

%AppData%\Roaming\cl\Crypto.Hash._SHA256.pyd

%AppData%\Roaming\cl\Crypto.Random.OSRNG.winrandom.pyd

%AppData%\Roaming\cl\Crypto.Util.strxor.pyd

%AppData%\Roaming\cl\Crypto.Util._counter.pyd

%AppData%\Roaming\cl\filelist.txt

%AppData%\Roaming\cl\library.zip

%AppData%\Roaming\cl\mklnk.cmd

%AppData%\Roaming\cl\public_key.txt

%AppData%\Roaming\cl\pyexpat.pyd

%AppData%\Roaming\cl\python27.dll

%AppData%\Roaming\cl\pywintypes27.dll

%AppData%\Roaming\cl\remove.cmd

%AppData%\Roaming\cl\select.pyd

%AppData%\Roaming\cl\server.txt

%AppData%\Roaming\cl\subid.txt

%AppData%\Roaming\cl\ui.exe

%AppData%\Roaming\cl\unicodedata.pyd

%AppData%\Roaming\cl\usd_price.txt

%AppData%\Roaming\cl\user.txt

%AppData%\Roaming\cl\win32api.pyd

%AppData%\Roaming\cl\win32pdh.pyd

%AppData%\Roaming\cl\win32pipe.pyd

%AppData%\Roaming\cl\win32wnet.pyd

%AppData%\Roaming\cl\_ctypes.pyd

%AppData%\Roaming\cl\_hashlib.pyd

%AppData%\Roaming\cl\_nenrgarxmr.list

%AppData%\Roaming\cl\_socket.pyd

%AppData%\Roaming\cl\_ssl.pyd\

%AppData%\Roaming\How_Decrypt_My_Files\

%AppData%\Roaming\How_Decrypt_My_Files\img\

%AppData%\Roaming\How_Decrypt_My_Files\img\1.png

%AppData%\Roaming\How_Decrypt_My_Files\img\2.png

%AppData%\Roaming\How_Decrypt_My_Files\img\4.png

%AppData%\Roaming\How_Decrypt_My_Files\img\5.png

%AppData%\Roaming\How_Decrypt_My_Files\img\6.png

%AppData%\Roaming\How_Decrypt_My_Files\img\arrow.png

%AppData%\Roaming\How_Decrypt_My_Files\img\bitpanda.png

%AppData%\Roaming\How_Decrypt_My_Files\img\blockchain-send1.jpg

%AppData%\Roaming\How_Decrypt_My_Files\img\blockchain-send2.jpg

%AppData%\Roaming\How_Decrypt_My_Files\img\blockchain-send3.png

%AppData%\Roaming\How_Decrypt_My_Files\img\cex.png

%AppData%\Roaming\How_Decrypt_My_Files\img\coinbase.png

%AppData%\Roaming\How_Decrypt_My_Files\img\coinhouse.png

%AppData%\Roaming\How_Decrypt_My_Files\img\coinmama.png

%AppData%\Roaming\How_Decrypt_My_Files\img\exchange.png

%AppData%\Roaming\How_Decrypt_My_Files\img\help.png

%AppData%\Roaming\How_Decrypt_My_Files\img\ui_main.jpg

%AppData%\Roaming\How_Decrypt_My_Files\img\ui_main_end.jpg

%AppData%\Roaming\How_Decrypt_My_Files\img\warning.png

%AppData%\Roaming\How_Decrypt_My_Files\

%AppData%\Roaming\How_Decrypt_My_Files\pay_creditcard.html %AppData%\Roaming\How_Decrypt_My_Files\read_me.txt %AppData%\Roaming\How_Decrypt_My_Files\send_btc.html %AppData%\Roaming\How_Decrypt_My_Files\style.css %UserProfile%\Desktop\How Decrypt My Files.lnk Fecha actualización el 2017-3-28. Fecha publicación el 2017-3-28. Categoría: Malware. Autor: Oscar olg Mapa del sitio Fuente: bleepingcomputer