Una nueva variante de la Cerber ransomware mata procesos comunes relacionados con bases de datos como las de los servidores SQL de MySQL, Oracle y Microsoft para cifrar archivos.

Según los expertos del foro BleepingComputer, una nueva variante del ransomware Cerber intenta cerrar las conexiones de base de datos para aumentar los efectos de la infección. El objetivo principal de un ransomware es cifrar algunos de los datos más importantes almacenados en ordenadores y servidores en el menor tiempo posible.Los datos se suelen almacenar en bases de datos y el acceso de escritura a ellos si normalmente son bloqueados por los sistemas operativos debido a otros procesos que ya están utilizando.

Es evidente que el bloqueo de las bases de datos no permitirá que el malware, pueda tener un acceso de escritura al archivo de ransomware en la encriptación de los datos.

Con el fin de abrumar a este problema, la última versión de la Cerber intenta matar a los principales procesos vinculados a muchas actividades relacionadas con bases de datos.

"De acuerdo con el investigador de seguridad BloodDolly, esta actualización también incluye el añadido de nuevos procesos de bases de datos que están cerrados por el close_process directiva de Cerber configuración. Esta directiva indica a Cerber terminar ciertos procesos antes de que comience el cifrado." Segun bleepingcomputer

La directiva y la lista actual de los procesos que se están terminados son:

"close_process":

{

"close_process":1,

"process":["msftesql.exe","sqlagent.exe","sqlbrowser.exe","sqlservr.exe","sqlwriter.exe","oracle.exe","ocssd.exe","dbsnmp.exe","synctime.exe","mydesktopqos.exe","agntsvc.exeisqlplussvc.exe","xfssvccon.exe","mydesktopservice.exe","ocautoupds.exe","agntsvc.exeagntsvc.exe","agntsvc.exeencsvc.exe","firefoxconfig.exe","tbirdconfig.exe","ocomm.exe","mysqld.exe","mysqld-nt.exe","mysqld-opt.exe","dbeng50.exe","sqbcoreservice.exe"]

},”

msftesql.exe, Sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, mydesktopqos.exe, agntsvc.exeisqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, agntsvc.exeagntsvc.exe, agntsvc.exeencsvc.exe, firefoxconfig.exe, tbirdconfig.exe, ocomm.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, dbeng50. exe y sqbcoreservice.exe ".

Con el fin de matar a los procesos anteriores, el ransomware necesita para funcionar de cuentas privilegiadas, una buena razón para trabajar con privilegios mínimos en un espacio de trabajo.

Con esta versión, cuando se cifran los archivos de la víctima, no sólo será revuelto el nombre del archivo, pero la extensión será reemplazado también. Esto significa que un archivo que se cifró previamente como 5NgPiSr5zo.cerber3 , ahora se cifra para un nombre como 1xQHJgozZM.b71c.

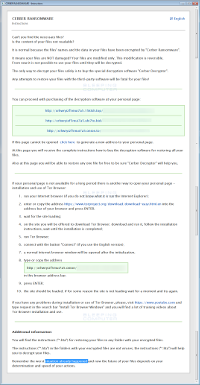

Esta versión también incluye una nueva nota de rescate llamado README.hta. Cuando se inicia, la nota de rescate aparecerá en una ventana de la aplicación y mostrar la nota normal de rescate. Un ejemplo del archivo README.hta lo teneis en la imagen del lateral del articulo.

El ransomware Cerber es una amenaza muy común, que se ofrece en el submundo del crimen como un servicio y los investigadores estiman que los beneficios para la organización criminal detrás es sobre 1 millones de dólares este año.

Fecha actualización el 2021-10-6. Fecha publicación el 2016-10-6. Categoría: Software. Autor: Oscar olg Mapa del sitio