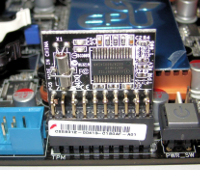

TPM es sinónimo de Trusted Platform Module (TPM), que es un estándar internacional para cryptoprocessors seguros que se utilizan para almacenar datos críticos tales como contraseñas, certificados y claves de cifrado.

A nivel de hardware, las TPM son coexistir-microcontroladores dedicados que en la placa principal del sistema (placa base) y proporcionan aislamiento hardware y generar y almacenar artefactos utilizados para autenticar la plataforma, tales como contraseñas, certificados o claves de cifrado.La vulnerabilidad afecta sólo a las TPM Infineon

De acuerdo a una alerta de seguridad emitida por Infineon semana del 9 de octubre, una vulnerabilidad en los resultados de firmware Infineon TPM en la generación de claves RSA. Sólo Infineon TPM basados en la familia especificación TCG 1.2 y 2.0 se ven afectados. Infineon es uno de los muchos vendedores del TPM que actualmente se utilizan en la producción, por lo que no todas las placas se ven afectados. Infineon emitió una actualización de firmware semana del 9 de octubre y ha remitido la actualización a fabricantes de placas base que ahora están trabajando en la integración de la actualización del firmware Infineon TPM en todos sus productos.Una larga lista de proveedores afectados

TPM se utilizan normalmente en los ordenadores portátiles de negocios, routers, dispositivos embebidos y la IO. Los vendedores afectados conocidos son Acer, ASUS, Fujitsu, HP, Lenovo, LG, Samsung, Toshiba y otros proveedores más pequeños de Chromebook."La información contenida en este boletín de seguridad se debe cumplir lo más pronto posible", dice HP en una alerta de seguridad emitida hoy.

"La vulnerabilidad debilita la resistencia clave pública contra los ataques que se utilizan para deducir la clave privada correspondiente [RSA]," dijo Fujitsu en una alerta similar .

"RSA claves públicas generadas por el Infineon TPM para el uso de ciertos programas de software deben ser considerados inseguros", dijo Lenovo . "Solamente el software que utiliza claves RSA generadas por el TPM se ve afectado por esta vulnerabilidad."

Los tres fabricantes están trabajando en empujar a cabo actualizaciones de firmware, y se han publicado las listas de los productos afectados que utilizan Infineon TPM en sus respectivos avisos.

Microsoft y Google también han publicado las actualizaciones de seguridad que mitiguen la falla.

Microsoft clasifica sus actualizaciones como una "solución" que tratan de evitar la explotación. Los usuarios tendrán que comprobar si su placa base utiliza un conjunto de chips TPM Infineon y aplicar manualmente la actualización del firmware cuando esté disponible, para cada producto afectado.

La actualización se mitiga de manera diferente por cada versión de Windows. Los puntos 8, 9, 10 en la asesoría de Microsoft 170012 describe cómo cada versión de Windows se ve afectada y cómo los usuarios pueden protegerse a sí mismos.

Dispositivos Chromebooks también se ven afectados. Google ha publicado una lista de los Chromebook afectadas en un aviso de seguridad aquí . La compañía también ha emitido Chrome OS M60 para mitigar la falla. Una vez más, Google ha lanzado una solución única y los usuarios tendrán que buscar actualizaciones de placas base de sus proveedores.

Google también pone la vulnerabilidad en perspectiva, explicando que los usuarios normales no caben en vector de amenazas de la vulnerabilidad, pero el tema podría ser explotada por los ataques dirigidos contra objetivos de alto valor.

"Los exploits conocidos actualmente son computacionalmente caro", dice Google. "Claves RSA generada por el módulo TPM no se puede romper en gran escala, pero los ataques dirigidos son posibles Para resumir:. Existe un ataque contra la práctica las claves RSA generadas por el módulo TPM, pero no permite la explotación a gran escala de dispositivos Chrome OS ".

Los usuarios necesitarán para regenerar contraseñas, tokens de acceso

Hasta los fabricantes de placas base deben emitir una nueva actualización de firmware para incluir solución TPM de Infineon, la recomendación general es mover usuarios críticos y las operaciones de manipulación de los dispositivos que han actualizado el firmware o no a los dispositivos afectados por esta vulnerabilidad datos.

Una vez que los usuarios han recibido la actualización del firmware, deben regenerar todas las claves del TPM. Esto se hace cambiando todas las contraseñas para aplicaciones TPM habilitado.

Debido a que es difícil saber qué aplicaciones y funciones del sistema operativo utilizan el TPM, los usuarios pueden reiniciar el módulo TPM escribiendo tpm.msc en su campo de búsqueda de Windows / Ejecutar y restablecer el TPM a partir de ahí.

Fecha actualización el 2021-10-16. Fecha publicación el 2017-10-16. Categoría: Seguridad. Autor: Oscar olg Mapa del sitio Fuente: bleepingcomputer