El malware realiza un secuestro de DLL y explota el ejecutable legitimo GoogleUpdate.exe para infectar los ordenadores.

El ransomware anexa la extensión [victim_id] _luck. A los archivos cifrados, es capaz de bloquear cientos de extensiones de archivo. Se omite los archivos que contienen cadenas específicas: Windows, los archivos de programa, Archivos de programa (x86), ProgramData, AppData, datos de aplicaciones, archivos temporales de Internet, Temporal, Juegos, Nvidia, Intel, $ Recycle.bin, y las cookies.

No confundir este ransomware con otro el Cryptolocker

El malware pide a las víctimas a pagar un 2,1 Bitcoin (alrededor de 1,500 dolares) en el rescate dentro de las 72 horas con el fin de rescatar a los archivos cifrados.

El ransomware CryptoLuck se entrega a través de RIG-Empire (RIG-E) explotar kit. Los ladrones aprovechan las campañas de publicidad maliciosa a través de sitios web para adultos, pero es probable que se adopten otras vectores de infección.

El ransomware difunde utilizando un archivo RAR SFX que contiene el crp.cfg, GoogleUpdate.exe, y goopdata.dll, junto con las instrucciones para extraer estos en la carpeta %AppData%\76ff y ejecutar en silencio GoogleUpdate.exe.

La ventaja para abusar de la GoogleUpdate.exe es que es un legítimo programa de Google que está firmado por Google. Los autores del ransomware CryptoLuck han incluido un archivo malicioso goopdate.dll en el paquete para el programa legítimo para cargar en la memoria.

"Cuando se ejecuta el programa GoogleUpdate.exe, se buscará un archivo DLL denominado archivos goopdate.dll y cargarlo. El problema es que primero buscará este archivo en la misma carpeta que el GoogleUpdate.exe reside en. Esto permite a los desarrolladores de software malicioso para crear su propio archivo goopdate.dll malicioso y haber se carga por GoogleUpdate." Segun el análisis publicado por Lawrence Abrams.

El ransomware CryptoLuck implementa mecanismos para evitar el análisis de las empresas de seguridad. Es capaz de determinar si se está ejecutando en una máquina virtual, y en este caso, se detiene en sí. Una vez ejecutado escanea todo montado y unidades compartidas de red sin asignar de archivos para cifrar.

El ransomware utiliza un cifrado AES-256 con una clave única de cifrado AES para cada uno de los archivos para cifrar. La clave es encriptado con una clave RSA pública incorporado y la clave de cifrado AES resultante se incrusta en el archivo encriptado.

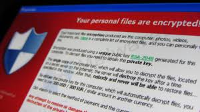

Cuando el ransomware ha completado el cifrado de los archivos, se muestra una nota de rescate que contiene las instrucciones para el pago del rescate.