Los investigadores descubrieron recientemente una vulnerabilidad grave en Windows 10. La vulnerabilidad se encuentra principalmente en el sistema de archivos NTFS y es muy fácil de activar.

El atacante solo necesita usar algunas cadenas específicas para inducir al usuario a descargar, y solo necesita descargar, el registro del disco se puede destruir sin que el usuario lo abra.

Después de la prueba, la vulnerabilidad afecta a todas las versiones de Windows 10 v1803 y superiores, pero después de que los investigadores enviaron la vulnerabilidad a Microsoft, Microsoft aún no la ha solucionado.

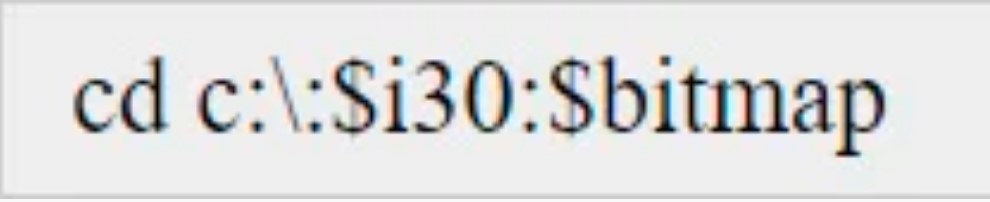

El estudio encontró que el atributo del sistema de índices del sistema de archivos NTFS de Windows contiene la cadena $ i30, que en realidad es el atributo NTFS asociado con el directorio.

En algunos casos, incluso si se eliminan los archivos, el sistema de índice aún incluye los archivos o carpetas eliminados hasta que estos archivos o carpetas se eliminen por completo.

Por lo tanto, este tipo de sistema de indexación es muy útil para determinadas respuestas a incidentes, como el seguimiento de ataques o la investigación y la recopilación de pruebas, pero ¿por qué existe este problema grave?

El investigador de InfoSec, Jonas L, descubrió que el acceso a este atributo dañará el disco. Después de la investigación, el investigador cree que puede estar relacionado con la clave del Registro.

Cuando se carga el atributo, el sistema mostrará inmediatamente el archivo o directorio dañado y un mensaje ilegible, pidiendo al usuario que reinicie el sistema para que el sistema pueda intentar reparar el disco.

El proceso de reparación puede durar varias horas o incluso más. Por supuesto, a veces la reparación no se puede completar, lo que resulta en una pantalla azul cíclica de muerte hasta que el usuario reinstala el sistema.

Si tiene suerte, el sistema completará automáticamente la reparación, el Administrador de eventos de Windows verá el registro de errores de la tabla maestra de archivos (MFT) de la tabla maestra de archivos de la unidad específica.

No intente probar el comando directamente en el sistema. Por ejemplo, utilice una máquina virtual para evitar que el sistema cambie la pantalla azul de la muerte después de que se dañe el registro del disco.

Las pruebas muestran que las cadenas destructivas especialmente diseñadas son muy fáciles de usar y los atacantes pueden activarlas a través de ZIP, HTML, URL, lotes o accesos directos.

Por ejemplo, si el archivo que contiene la cadena de caracteres se coloca en un archivo comprimido ZIP, el registro del disco se destruirá siempre que el usuario abra el archivo comprimido sin descompresión.

También puede utilizar un atajo para incluir esta cadena. Cuando el usuario ve el acceso directo, el administrador de recursos se precargará automáticamente, lo que también puede causar daños.

Además, el uso de esta vulnerabilidad no requiere permisos de nivel de administrador. Puede activarse mediante permisos de usuario normales. Las pruebas muestran que también se pueden utilizar cuentas estándar y con pocos privilegios.

Por lo tanto, si un atacante o algún bromista explota esta vulnerabilidad, solo necesitan inducir al usuario a descargar un archivo especialmente diseñado para activar la vulnerabilidad de manera muy simple y sencilla.

Según fuentes de la comunidad de seguridad, la vulnerabilidad existe desde hace mucho tiempo y se ha descubierto, pero Microsoft aún no la ha solucionado. Nadie sabe por qué Microsoft ignoró la vulnerabilidad.

Jonas L también informó sobre la vulnerabilidad a Microsoft en agosto del año pasado, pero no se solucionó. Los medios volvieron a contactar a Microsoft ayer cuando Microsoft dijo que lanzaría una actualización de seguridad.

Sin embargo, Microsoft no especificó cuándo se lanzará la actualización de seguridad y se recomienda a los usuarios que no descarguen ningún archivo de origen desconocido hasta que se solucione la vulnerabilidad.

Gracias por visitar este sitio, espero que te haya gustado y vuelvas proximamente, compartela en las redes sociales, gracias

Fecha actualización el 2021-01-16. Fecha publicación el 2021-01-16. Categoría: vulnerabilidad Autor: Oscar olg Mapa del sitio Fuente: meterpreter