Este exploit kit se denomina Stegano, de la palabra esteganografía, que es una técnica para ocultar el contenido dentro de otros archivos

Durante los últimos dos meses, un nuevo exploit kit ha estado al servicio de código malicioso oculto en los píxeles de anuncios por medio de una campaña de publicidad maliciosa que ha estado activo en varios sitios web de alto perfil.

El código malicioso se oculta en un valor de un píxel RGBA alfa-transparencia

Los hackers tomaron una imagen PNG y alteran el valor de transparencia de varios píxeles. Ellos empacan la imagen modificada como un anuncio, para los que compraron pantallas de anuncios en varios sitios web de alto perfil.

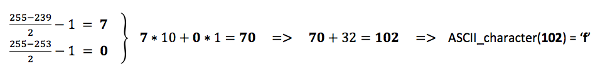

Dado que un gran número de redes de publicidad permite a los anunciantes publicar el código JavaScript con sus anuncios, los ladrones también incluyen código JS que analizan la imagen, extraer los valores de transparencia de píxeles, y el uso de una fórmula matemática, convertir esos valores en un personaje.

La fórmula utilizada por el Stegano explotar kit para extraer el código malicioso de imágenes

Dado que las imágenes tienen millones de píxeles, los hackers tienen todo el espacio que necesitaban para empacar código malicioso en el interior de una foto PNG.

Sólamanete los usuarios de Internet Explorer se ven afectados

Cuando se extrae, este código malicioso podría redirigir al usuario a un intermediario ULR, llamada puerta, donde el servidor host filtraría usuarios.

Este servidor sólo aceptar conexiones de usuarios de Internet Explorer. La razón es que la puerta podría explotar la vulnerabilidad CVE-2.016 hasta 0.162 que permitió a los cyberdelincuentes determinar si la conexión es de un usuario real o un sistema de análisis inverso empleado por investigadores de seguridad.

Además, este IE permitió que el servidor de puerta para detectar la presencia de software antivirus. En este caso, el servidor podría interrumpir la conexión sólo para evitar la exposición de su infraestructura y desencadenar una advertencia de que alertaría al usuario y la empresa de seguridad.

Stegano explotar kit se basa en defectos de Flash para infectar a los usuarios

Si el servidor de puerta considerará el objetivo valioso, entonces sería redirigiro al usuario a la etapa final, que era el exploit kit de sí mismo, alojado en otro URL.

El kit Stegano utilizaría tres vulnerabilidades de Adobe Flash (CVE-2015-8651, CVE-2016-1019 CVE-2016-4117 o) para atacar el PC del usuario, y por la fuerza descargar e iniciar la ejecución en distintas cepas de malware.

Hasta ahora, Stegano exploit kit ha empujado a los troyanos bancarios Ursnif y Ramnit, pero ESET dice que sería muy fácil para los ladrones cambiar la carga útil de malware final a algo más peligroso, como una familia ransomware.

Todas estas operaciones descritas anteriormente son automatizados y por lo general se llevan a cabo en el lapso de uno a dos segundos. Como tal, la mejor manera de protegerse contra las campañas de publicidad maliciosa es siempre asegurarse de que se está ejecutando el software actualizado, y el uso de algún tipo de producto de seguridad que se pueden recoger a estas amenazas antes de que hagan cualquier daño.

Fecha actualización el 2016-12-6. Fecha publicación el 2016-12-6. Categoría: Seguridad. Autor: Oscar olg Mapa del sitio