Kelihos se difunde a trabes de unidades Usb infectadas

Kelihos ha existido durante muchos años, e incluso ha sobrevivido intentos de derribo hace media década. El año pasado, la actividad de la red de bots intensificó a medida que decenas de miles de se añadieron nuevos bots a ella. Kelihos estaba siendo utilizado para la distribución de MarsJoke, Wildfire, y Troldesh ransomware y varios troyanos, incluyendo Panda Zeus, Nymain y Kronos.

La red de bots se alquila como parte del "correo no deseado como un servicio" modelo de negocio y sigue siendo usuarios de orientación geográfica. La última campaña estaba dirigida a los usuarios en Canadá con enlaces a páginas web de sitios web de phishing de Banco, mientras que la distribución de un enlace a la página web de éxtasis a los destinatarios con direcciones de correo electrónico ".KZ" , descubierto por Arċh Arora, analista de malware y Ph.D. El investigador de la Universidad de Alabama en Birmingham.

Los mensajes de correo electrónico contienen una página web que intenta engañar al usuario para que haga clic en un botón con el asunto de la "mandarina cuenta en línea se ha suspendido" (donde la mandarina es el banco de base de Internet / teléfono antes conocido como ING Direct). Una versión HTML de la página se muestra a las víctimas potenciales, animándoles a hacer clic en un botón "Más información", lo que los llevaría a un sitio de phishing, en un intento de robar sus credenciales mediante la solicitud de ellos para verificar su información.

La geo-etiquetado de las direcciones que terminan en ".kz" es algo nuevo para la botnet Kelihos, señala el investigador de seguridad. El mensaje de correo no deseado, que contó con una línea de asunto en ruso, estaba dirigiendo a los usuarios a un sitio para adultos ( www [punto] almatinki [punto] com ).

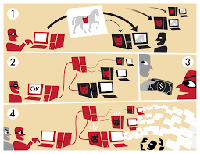

La parte más interesante del ataque, sin embargo, es el hecho de que las unidades extraíbles conectados a los ordenadores infectados se infectan con una copia del original de Kelihos binaria. El investigador de seguridad dice que el malware ha sido escrito a una unidad de disco USB conectado a la máquina virtual que estaba infectado como parte de la nueva campaña.

Guardado en la unidad de disco USB con el nombre de "porn.exe ," el ejecutable está oculta para el usuario, lo mismo que algunos atajos que no estaban presentes en el dispositivo extraíble antes. El archivo, el investigador de seguridad dice, es el botnet Kelihos.

El investigador también descubrió que la función Crear archivo estaba relacionado con el ejecutable caído. El malware intenta abrir varios archivos con CreateFile y, si falla, entonces se vuelve a crear el archivo .exe, después de lo cual se escribe el binario malicioso para este archivo. A continuación, el programa malicioso crea accesos directos para los directorios y archivos ejecutables ocultos.

"Un Autorun.inf no se crea para ejecutar este archivo, sin embargo, un acceso directo al archivo con el comando C:\WINDOWS\system32\cmd.exe F / c 'inicia% CD%\ porn.exe' se pueden encontrar en la unidad, así como acceso directo a varios otros directorios ocultos en la unidad (no malicioso) ", dice el investigador de seguridad.

Cuando se ejecuta el ejecutable, se comporta como un Kelihos normal sería, aunque el investigador dice que todavía no fueron capaces de infectar una nueva unidad con la red de bots, lo que significa que se requiere una mayor investigación para revelar el mecanismo específico del malware utiliza para la infección , especialmente con el ejecutable aparentemente idéntica a la original, binario.