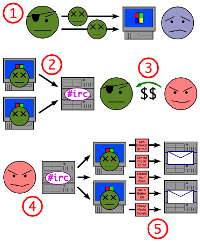

Necurs la mayor red de bots de spam del mundo con casi 5 millones de los robots infectados de los cuales un millón estan activos diariamente

Como la mayoría de las familias de malware de primer nivel de hoy en día, la funcionalidad Necurs se divide en varios módulos que son cargados en los equipos infectados en tiempo real, sólo cuando sea necesario.

Según la compañía de inteligencia Anubis Redes, se añadió la capacidad de DDoS hace casi seis meses a través de proxy a nuevos módulos Necurs'.

Las primeras detecciones de este módulo se produjerón en septiembre de 2016, pero las fechas de compilación revelan que el módulo podría haber enviado primero a partir del 23 de agosto 2016.

Un análisis inicial del módulo clasificó como un servidor proxy en la demanda que podría retransmitir el tráfico malicioso a través de servidores infectados, a través de protocolos de proxy HTTP, SOCKSv4, y SOCKSv5.

La funcionalidad DDoS llegó recientemente a la luz después de que investigadores notaron algo de tráfico Anubis extraño que sale de ordenadores infectados con Necurs ir al servidor de comando y control en el puerto 5222, junto con el puerto clásico 80, que se utiliza para manejar los otros módulos.

Una investigación posterior del módulo proxy reveló que además de las funciones de relé de tráfico, este módulo puede recibir comandos que instruye contra los robots de emitir una inundación constante de peticiones HTTP o UDP dirigidas a un objetivo específico.

Si alguna vez Necurs decide utilizar sus robots para un ataque DDoS, la escala de un ataque de ese tipo sería más allá de cualquier otro ataque DDoS que hemos visto en el pasado.

El tamaño de la red de bots Necurs, incluso en sus peores días, empequeñece a todas las redes de bots de IO de hoy en día. La mayor red de bots IO jamás observada fue Mirai Botnet #14 que logró acumular alrededor de 400.000 robots hacia el final de 2016.

Por otra parte, Necurs alcanzó un número masivo mediante la infección de los ordenadores de sobremesa clásicos. La red de bots se hizo tan grande porque nunca fue utilizado para ataques DDoS disruptivas que por lo general tienden a llamar la atención de las fuerzas del orden, quienes coordinan intentos de derribo.

Para la mayor parte de su vida útil, los autores de la botnet Necurs lo han utilizado para enviar spam de los huéspedes infectados, por lo general lleva el troyano bancario Dridex, y más recientemente el ransomware Locky.

En la actualidad es un misterio por qué los operadores Necurs han decididó añadir cuentan con un DDoS a su red de bots, pero de acuerdo a diferentes personas, esta decisión no tiene ningún sentido.

"El módulo de proxy / DDoS es bastante antiguo," dijo MalwareTech , un investigador de seguridad que ha seguido la evolución Necurs 'durante años . "Me imagino que fue presentado como una fuente de ingresos potencial, pero luego se descubrió que no había más dinero en el spam."

En primer lugar, los ataques DDoS devoran las redes de bots. Se les borran. DDoS características que tienden a hacer que los ordenadores se quedan, que ralentización debido a la corriente constante de tráfico que se origina a partir de la interfaz de red.

No hay señal más clara de que su equipo está infectado con malware que un movimiento lento de su PC, que generalmente conduce a los usuarios a investigar lo que está mal.

Además, las redes de bots DDoS también tienden a atraer la atención de las autoridades policiales. Por ejemplo la policía británica detuvo a un sospechoso detrás del Mirai Botnet #14, que hemos acabamos de mencionar unos pocos párrafos más arriba.